Strukturen des Internets

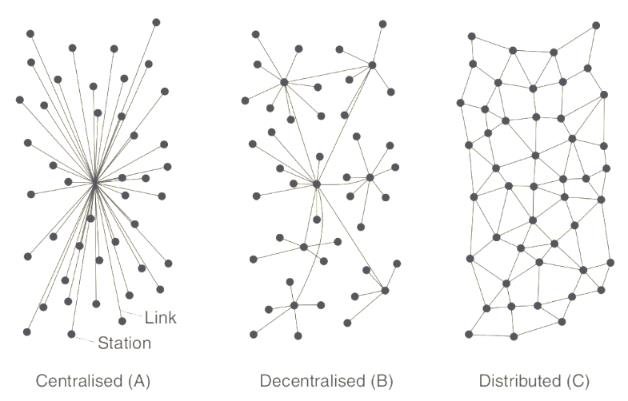

Hierbei handelt es sich um eine Aufgabenverteilung, dessen Ziel es ist, die Kommunikation zwischen den, im Netzwerk teilnehmenden Geräte, zu erleichtern. Neben das Client-Server Modell wird in verteilten Systeme auch die Peer-to-Peer Architektur eingesetzt. Das Client-Server-Modell kann im jeden Netzwerk-Modell angewendet werden, aber da Anwendungen immer komplexer werden, bieten dedizierte Geräte, die als Server agieren gewisse Vorteile, da sie sich gezielt für deren Aufgabenbereich gebaut wurden. Nguyen, Truong et al. zeigen in Ihrer Grafik unterschiedliche Netzwerkstrukturen. Heutzutage sind alle drei vertreten und benutzt, wobei dezentralisierte Anwendungen, oft von großen Konzernen eingesetzt werden. Komplett zentralisierte Strukturen sind heutzutage immer seltener, da bei einem einzigen Dienstgeber auch die Gefahr über einen Single point-of-failure besteht.

Dezentrale Netzwerke können im Gegenteil von einem zentralen Dienstgeber zwar verwaltet werden, bieten aber deren Dienstleistungen mittels mehre verteilte Serveinstanzen, verteilt um die ganze Welt. Das hat zum Vorteil, dass bei einem Fehler oder Schaden den Zugriff nicht auf das komplette System beeinträchtigt, sondern nur ein Teil davon.

Truong, Nguyen & Jayasinghe, Upul & Um, Tai-Won & Lee, Gyu Myoung. (2016). A Survey on Trust Computation in the Internet of Things. THE JOURNAL OF KOREAN INSTITUTE OF COMMUNICATIONS AND INFORMATION SCIENCES (J-KICS). 33. 10://commons.wikimedia.org/w/index.php?curid=15782858

Truong, Nguyen & Jayasinghe, Upul & Um, Tai-Won & Lee, Gyu Myoung. (2016). A Survey on Trust Computation in the Internet of Things. THE JOURNAL OF KOREAN INSTITUTE OF COMMUNICATIONS AND INFORMATION SCIENCES (J-KICS). 33. 10://commons.wikimedia.org/w/index.php?curid=15782858

Transfer Protokolle

Oder auch Datenübertragungsprotokolle, haben den Zweck bestimmte Rahmenbedingungen über den Austausch von Daten bereitzustellen. Das kann passieren, indem Daten in kleinere Pakete zerteilt werden. Solche Protokolle sind z. B. HTTP, HTTPS, und FTP.

Jede Nachricht im Client-Server Modell besteht aus eine Kopf- und Rumpf (Header und Body). Der Nachrichtenkopf enthält wichtige Information, über die Art und Weise wie eine Nachricht aufgebaut wird, wie z. B. Art des Inhalts und zusätzliche Dateien, die benötigt werden um den Inhalt zu laden. Im Body sind einschließlich nun die konkreten Daten enthalten, die vom Endnutzer verwendet werden können.

Weitere komponente die einen Datenaustausch ermöglichen sind das Domain Name System (DNS) und das Internet Protokoll (IP). Dadurch, dass das Internet, so wie wir es heutzutage kennen, ortsgebunden ist, agiert die IP als maschinenlesbares Verzeichnis, dessen Zweck es alle verbundene Geräte zu protokollieren. Das DNS wiederum, ermöglicht es uns diesen Inhalt Menschenlesbar und somit auch auffindbar für den Endnutzer bereitzustellen.

Die TCP/IP ist ins besonderem auf die Internetprotokollfamilie zugeschnitten und besteht aus vier Schichten die jeweils für unterschiedlichen Aufgaben zuständig sind. Diese Ebenen sind: die Anwendungs-, Transport-, Netzwerk und Link ebene.

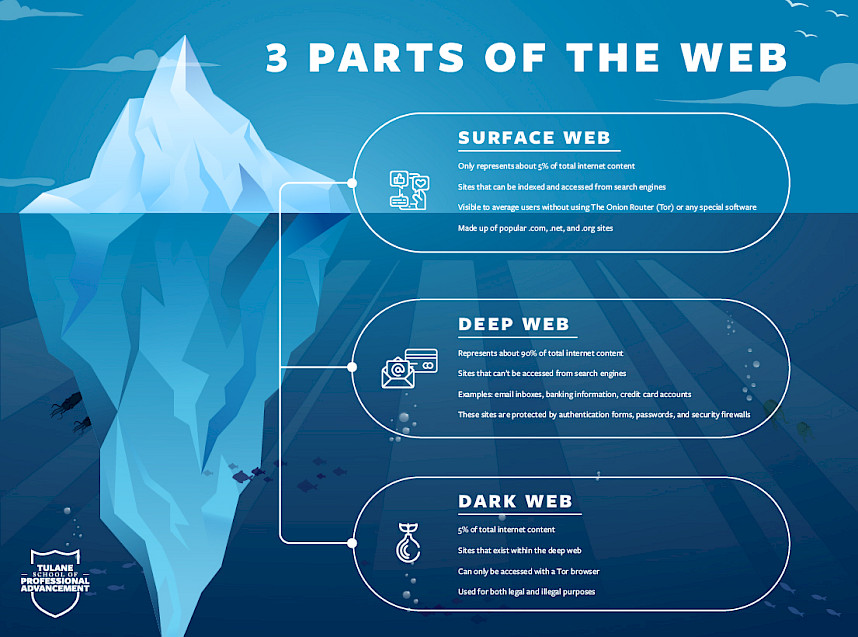

Exkurs: Deep Web

Wie bereits erläutert, besteht das Internet aus vielen Schichten, die uns eine weltweite Kommunikation ermöglichen, um dies zu ermöglichen müssen wir zuerst die Information indizieren - DNS und TCP/IP erfüllen genau eine solche Rolle.

Diese Indizierung wird aber nicht für jede einzelne Datei eingesetzt, das führt dazu, dass solche Information oder Dateien nicht vom jeden Endnutzer des WWW auch auffindbar gemacht werden. Suchmaschinen können diese Seiten und Informationen nicht anzeigen - Diese Daten- und Informationsschicht bildet das Deep Web aus.

Im Gegensatz braucht man für einen Besuch im Dark Web oder Darknet spezielle Software und Browser. Die Kommunikation erfolgt meistens über spezielle peer-to-peer Netzwerke. Es gibt mehrere solche Netze, in denen Teilnehmer:innen anonym Daten miteinander austauschen können.

Anstatt TCP/IP benutzen Seiten, die durch das Darknet auffindbar sind, public und private key Verschlüsselung. Die speziellen Browser wie Tor entschlüsseln die öffentlichen keys mithilfe von onion Routing.